Dieser Artikel stammt aus unserem Magazin

Dieser Artikel wurde zuerst in unserem kostenpflichtigen Magazin im Mai 2025 veröffentlicht. Wenn Sie mehr lesen wollen, können sie unsere Magazinausgaben in unserem Shop abonnieren. Mit dem Gutschein-Code „Weihnachten25“ erhalten Sie für Abschlüsse bis zum 5.1. einen Rabatt von 10 Prozent.

Dieser Artikel wurde zuerst in unserem kostenpflichtigen Magazin im Mai 2025 veröffentlicht. Wenn Sie mehr lesen wollen, können sie unsere Magazinausgaben in unserem Shop abonnieren. Mit dem Gutschein-Code „Weihnachten25“ erhalten Sie für Abschlüsse bis zum 5.1. einen Rabatt von 10 Prozent.

Man stelle sich folgendes Szenario vor: Es ist Sommer und über Mitteleuropa findet sich kaum eine Wolke. Um die Mittagszeit würden allein die in Deutschland errichteten Photovoltaikanlagen 40 Gigawatt Leistung ins Netz einspeisen. Im europäischen Verbundnetz sind es etwa 130 Gigawatt. Eine Regierung oder eine Terrororganisation verschafft sich Zugriff auf eine hohe Anzahl an Solarwechselrichtern. Die Angreifer drosseln die Einspeiseleistung per Knopfdruck bei allen Anlagen zeitgleich auf null. Das Stromnetz erfährt ein plötzliches Ungleichgewicht von Last und Erzeugung. Die Netzfrequenz fällt schnell und weitere Erzeugungsanlagen schalten ab. Ein Stromausfall, der sich einmal quer durch Europa kaskadiert, wäre die Folge. Es ist das Worst-Case-Szenario der Energiewende. So etwas wie der Super-GAU der Erneuerbaren.

Ende Januar griff ein Artikel in der „Welt am Sonntag“ ein solches Szenario auf und sorgte für Aufsehen. Er skizziert, dass genau solch eine Möglichkeit erst jetzt entstanden sein soll. Grob zusammengefasst: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) sieht in einer Notlösung im kürzlich beschlossenen Solarspitzengesetz die Gefahr, dass Wechselrichterhersteller jetzt befähigt sind, ihre Geräte aus der Ferne abzuschalten. Und davon kommen halt viele – so der Artikel – aus China.

„Seit acht Jahren verfolge ich diese Debatte nun bereits“, sagt Lars Petereit. Er ist Leiter Digitale Energiewende und Elektrifizierung beim Bundesverband Neue Energiewirtschaft. Wer die Debatte verfolgt, könnte glauben, dass sich das BSI im Februar als Reaktion auf zwei Details des Solarspitzengesetzes an die Presse wendet und Szenarien aufmalt: Eine Änderung, die sich das BSI wünschte, aber nicht bekam, und eine Verordnungsermächtigung, die aus Sicht des BSI nie hätte kommen dürfen.

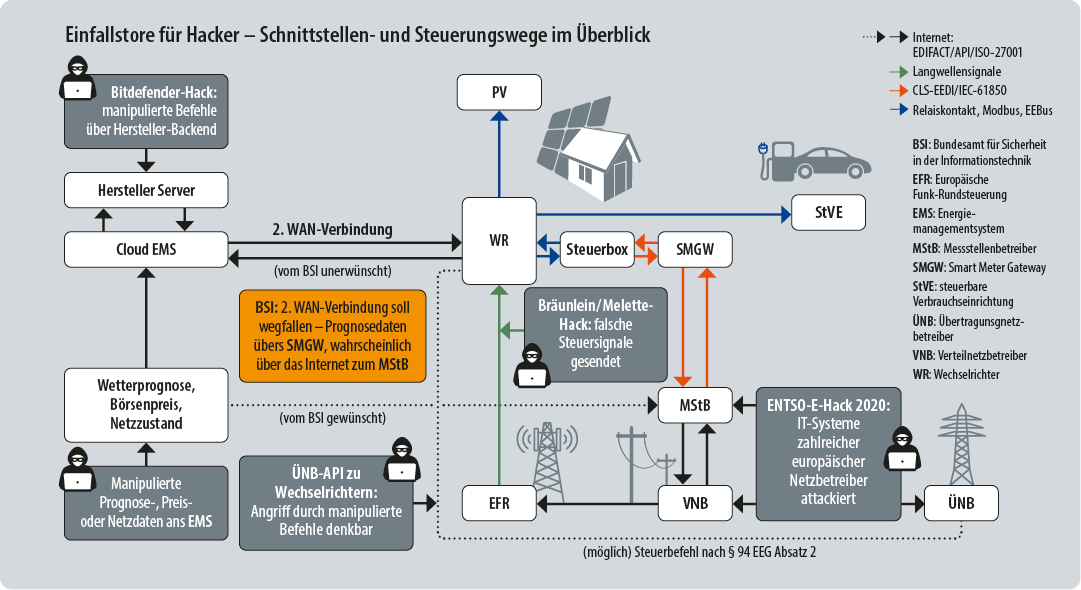

Grafik: pv magazine/Harald Schütt

„Seit einiger Zeit kursiert die Angst, dass an Pfingsten der Systemkollaps droht, wenn die Sonne kräftig scheint und die Betriebe feiertagsbedingt keinen Strom verbrauchen“, sagt Petereit. Für solch einen Tag benötigen die Netzbetreiber die Möglichkeit, die Wirkleistung von Wechselrichtern zu begrenzen. Das ist keine Neuigkeit, dafür wurden das Smart-Meter-Gateway und die Steuerbox entwickelt. Da der Rollout aber seit gut zehn Jahren stockt und bis Pfingsten erwartungsgemäß keine nennenswerte Anzahl solcher Steuereinheiten ausgeliefert sein wird, bringt das Solarspitzengesetz eine Notlösung ins Spiel. Die Verordnungsermächtigung in Paragraf 94 EEG, Absatz 2.

Dort heißt es, dass das Bundesministerium für Wirtschaft und Klimaschutz dazu ermächtigt wird, festzulegen, welche weiteren Berechtigten eine ferngesteuerte Regelung der Einspeiseleistung ermöglichen sollen. „Das klingt ziemlich verklausuliert, aber da steht im Prinzip drin, dass unabhängig von den bisherigen Möglichkeiten die Anlagen auch über das Backend des Wechselrichterherstellers geregelt werden können“, sagt Frank Borchardt, Senior-Projektmanager Digitalisierung und Metering bei VDE FNN.

Steuerung über Hersteller-Clouds

Wie das im Detail funktionieren soll, ist noch unklar. Auf Anfrage von pv magazine geben die vier Übertragungsnetzbetreiber 50 Hertz, Amprion, Tennet und TransnetBW bekannt, dass sie selbst zunächst die technischen und regulatorischen Details mit weiteren zuständigen Behörden und den Verteilnetzbetreibern klären.

Am Ende könnte es so aussehen, dass Netzbetreiber eine Steueranfrage an die Hersteller richten und diese die Anfrage über ihre Clouds an die richtigen Geräte weiterleiten. Die Alternative wäre, dass die Netzbetreiber über eine Schnittstelle direkten Zugriff auf die Backends der Geräte erhalten. Das gab es 2022 als Pilotprojekt mit Wallboxen von Elli beim Verteilnetzbetreiber Mitnetz. Dafür wurde eine eigens entwickelte API, eine Schnittstelle zwischen Wallbox und Backend, genutzt.

Ob solch eine Lösung bis Pfingsten bereits stehen könnte, ließen die Übertragungsnetzbetreiber offen. Klar ist, dass die Steuerbefehle in irgendeiner Form über das Internet verschickt werden. Entweder direkt auf die Wechselrichter oder zuerst an die Hersteller-Clouds, die ebenfalls über das Internet kommunizieren. In jedem Fall bedeutet es eine Umgehung des Smart-Meter-Gateways und der Steuerbox.

Risikobewertung

Das Risiko ist aus Sicht des BSI, dass nicht nur deutsche Netzbetreiber über diese Kette Abregelungsbefehle erteilen, sondern dass dies auch die chinesische Regierung bei den Wechselrichterherstellern, die aus China kommen, tun könnte. „Die Behauptung steht seit jeher im Raum, aber bisher ist das BSI noch eine Bedrohungsanalyse schuldig“, sagt Petereit. Damit meint er eine Analyse darüber, ob Hersteller speziell Hintertüren in ihre Systeme eingebaut haben, damit sie diese dann im Konfliktfall steuern können.

Foto: Marco Verch

Eine Risikobewertung müsste auch enthalten, welche Gefahr von Hackern, die im Auftrag Russlands stehen, ausgeht. Das ist sogar viel wahrscheinlicher, wenn man den Nutzen einer solchen Tat betrachtet. Wer Europas Solaranlagen vom Netz nimmt, um einen flächendeckenden Stromausfall herbeizuführen, sorgt für einige Stunden Chaos. „Es gibt keine verlässliche Information darüber, wie lange es dauert, das Netz wieder anzufahren“, sagt Borchardt. Er schätzt die Zeit auf zwischen einer und mehreren Stunden. Es könnte aber auch deutlich länger dauern.

Wenn man die europäische Stromversorgung zeitweise zum Kollaps bringt, hat man ein Überraschungsmoment. Das ist im Falle einer militärischen Eskalation mit Zielen in osteuropäischen EU-Staaten offensichtlich ein Vorteil. Ein europaweiter Stromausfall könnte Telefon- und Internetdienste zeitweise abschalten. Militärische Einrichtungen haben zwar eigene Stromversorgung und Kommunikationskanäle. Aber wichtige Personen, die gerade nicht in der Kaserne sind, wären für ein paar Stunden schwerer zu erreichen.

Clouds gehackt

Wie real die Gefahr ist, dass Dritte und nicht die Hersteller selbst die Systeme hacken, zeigt Bogdan Botezaku vom Sicherheitsdienstleister Bitdefender mit Sitz in Rumänien. Im Labor in Cluj dringen er und sein Team in IoT-Hardware ein. Das betrifft allerhand moderne Haushaltsgeräte wie smarte Kühlschränke, Fernseher oder Heimassistenten. „Ein Kollege hatte sich eine Photovoltaikanlage mit Speicher gekauft“, sagt Botezaku. „Wir stellten fest, dass auch dieses System eine IoT-Anbindung hat, und fragten unseren Kollegen, ob wir es hacken dürften.“ Dem Team gelingt das nach Aussagen des Sicherheitsexperten auch schnell und einfach.

„Ein Kollege hatte sich eine Photovoltaikanlage mit Speicher gekauft“, sagt Botezaku. „Wir stellten fest, dass auch dieses System eine IoT-Anbindung hat, und fragten unseren Kollegen, ob wir es hacken dürften.“ Dem Team gelingt das nach Aussagen des Sicherheitsexperten auch schnell und einfach.

Sie konnten nach eigener Aussage nicht nur auf den Wechselrichter ihres Kollegen, sondern auch ins Backend des Energiemanagementsystems gelangen. Sie lernten, wie sie sich gegenüber anderen Photovoltaikystemen als Administrator ausgeben können, um Befehle zu erteilen. Nicht nur an den Wechselrichter ihres Kollegen, sondern an Wechselrichter, die die gleiche Cloud-Software von Solarman nutzen. Das sind in diesem Fall zusammengenommen 195 Gigawatt an Leistung, zu der Geräte zahlreicher Hersteller beitragen.

„Wir hätten ohne Probleme ein Dashboard bauen können, um alle Wechselrichter auf einmal abzuschalten“, sagt der IT-Sicherheitsexperte. Das entspricht fast genau jenem Szenario, vor dem auch das BSI warnt. Als IT-Sicherheitsfirma kontaktiert Bitdefender aber den Hersteller, weist auf die Sicherheitslücke hin und hilft dabei, sie zu schließen.

Der Bitdefender-Hack ist dabei nur die Spitze des Eisbergs. Bereits eine kurze Recherche im Internet ergibt, dass in letzter Zeit mehrere solche Sicherheitslücken aufgedeckt wurden. Wietse Boonstra und seine Kollegen von der Sicherheitsfirma DIVD drangen im November erfolgreich in die Backends von Enphase ein. Vangelis Stykas, Sicherheitsexperte bei Atropos, verschaffte sich Administratorrechte zu den Backends von Solax, Growatt, Fox ESS und weiteren Herstellern. In den USA verfasste die Cybersicherheitsorganisation DERSecurity einen Bericht über potenzielle Cybersicherheitsrisiken. In dem Bericht listen die Autoren alle Hacks seit 2012 auf. Unter den betroffenen Firmen finden sich dann fast alle, die Rang und Namen haben. Neben weiteren internationalen Herstellern wie Solis, Solaredge, Hoymiles und dem Cloudmanagement-Anbieter Solarview auch die Platzhirsche der heimischen Branche wie SMA, Fronius, Kostal und Solar-Log. Der Bericht zählt 54 Attacken. Immerhin vier davon böswilliger Art, der Rest sind aufgedeckte Sicherheitslücken von ethischen Hackern. Zwei der böswilligen Attacken fanden im vergangenen Jahr statt und werden russischen Hackern zugeschrieben. Einmal in Litauen und einmal in Südkorea.

Hinzu kommt das zweite Problem

Das BSI kommt daher zu dem Schluss, dass die Internetverbindung der Wechselrichter die Schwachstelle ist. Der Internetzugang von Wechselrichtern wird über die sogenannte zweite WAN-Verbindung ermöglicht. „Sie bildet die Grundlage für moderne Heimspeicheranwendungen, wie zum Beispiel eine Betriebsweise, die sich an Wetterprognosen oder Börsenstrompreisen orientiert“, sagt Uri Sadot, Programmdirektor Cybersecurity bei Solaredge und Vorsitzender des Arbeitsbereichs Digitalisierung bei Solarpower Europe. Wenn auf den Werbebroschüren der Hersteller „Cloud-Anbindung“ steht, ist immer die zweite WAN-Verbindung gemeint.

Foto: Kreuzschnabel

Diese Art der Verbindung sollte es aus Sicht des BSI nie geben. Alle „energiewirtschaftlich relevanten“ Daten sollten über das Smart-Meter-Gateway versendet werden. „Die Entwicklung und Zertifizierung des Smart-Meter-Gateways haben aber viele Jahre gedauert“, sagt Borchardt. Daher haben die Hersteller ihre Cloud-Lösungen und Apps entwickelt, die über das Internet funktionieren. In einer früheren Fassung des Solarspitzengesetzes vom November sollte diese Verbindung tatsächlich eingeschränkt werden – auf Wunsch des BSI, so heißt es.

Das ist allerdings nur schwer umsetzbar. Die Ladepläne der Batterie, Wetterdaten, Börsenstrompreisdaten und die Kommunikation mit dem Hersteller über das Smart-Meter-Gateway abzuwickeln, wäre deutlich komplexer und würde neue potenzielle Fehlerquellen schaffen, sagt Solaredge-Experte Sadot. Für kleinere Hersteller könnte das existenzbedrohend sein, für größere Hersteller sei es mindestens ein Innovationshemmnis. „Es gibt sicherlich einige vielversprechende Möglichkeiten, die Kommunikationswege abzusichern“, sagt Sadot. „Die Internetverbindung zu kappen, gehört nicht dazu.“

Zudem ist nicht klar, welchen sicherheitsrelevanten Vorteil das bringen soll. „Wenn die zweite WAN-Verbindung gekappt wird, bedeutet das nur, dass Hersteller oder Hacker, die in Hersteller-Backends eingedrungen sind, Steuerbefehle ohne die zweite WAN-Verbindung ganz sicher über das Smart-Meter-Gateway in einem geschützten System versenden können“, sagt Gerd Heilscher, Professor für Energiedatenmanagement dezentraler regenerativer Energiesysteme und Leiter der Smart Grids Forschungsgruppe an der Technischen Hochschule Ulm.

Steuerbefehle hacken?

Zudem bieten sich weitere vom BSI geduldete Wege, gefälschte Steuerbefehle zu verschicken, wie Luca Melette und Fabian Bräunlein, beide vom IT-Sicherheitsdienstleister Positive Security, im Dezember bei dem Hackertreffen C3 in Hamburg zeigten. Es gibt noch die Möglichkeit der Funkrundsteuersignale. Entsprechende Empfänger finden sich heute an zahlreichen Wechselrichtern, von großen Solarparks bis zu kleinen Haushalten. Die beiden Hacker schätzen die Leistung der über Funkrundsteuersignale gesteuerten Erzeugungsanlagen auf 40 Gigawatt. Hinzu kämen noch etwa 20 Gigawatt an steuerbaren Verbrauchern.

Für die Übertragung der Signale gibt es einen einzigen Anbieter, EFR. Für Deutschland und noch ein paar weitere Länder gibt es zwei Langwellenantennen. Eine bei Magdeburg und eine bei Hanau. Melette und Bräunlein zeigten, dass die Steuersignale dieser Technologie nicht verschlüsselt sind. Im Vortrag sieht man, wie sie mit ihrer Fernbedingung neben dem Einspeisezähler einer gewöhnlichen Aufdachanlage hantieren. Per Knopfdruck sinkt die Einspeisung sofort auf null.

Für einen Terrorangriff ist eine Fernbedienung, die nur eine Anlage abschalten kann, unpraktisch. Die beiden Hacker berechneten daher, wie stark die Signale aus den zentralen Antennen sind und wie schwer es ist, sie zu „übertönen“. Das Ergebnis: Mit ein paar Wetterballons, die 500 Meter lange Kupferdrahtantennen in die Luft ziehen und mit Sendeleistungen von etwa zehn Kilowatt betrieben werden, lassen sich in Deutschland nahezu alle mit Rundsteuertechnik betriebenen Windkraft- und Photovoltaikanlagen zur Abschaltung befehlen.

Der Betreiber EFR kennt die Thematik der unverschlüsselten Datenübertragung. Bereits im Jahr 2013 hatten Forscher der Universität Siegen auf das Problem aufmerksam gemacht. Daraufhin berieten das BSI und die Bundesnetzagentur, was zu tun ist. Eine Lösung wären verschlüsselte Telegramme gewesen. Martin Eibl, Geschäftsführer der EFR, sagt auf pv magazine-Anfrage, „dass die Langwellentechnologie ein hohes Maß an technischer Sicherheit auch ohne Verschlüsselung der Telegramme bietet“. Er teilt die Ansicht von Bräunlein und Melette nicht. Um großflächig das Signal von EFR zu „übertönen“, benötige man nicht nur ein paar Wetterballons mit Kupferdrähten. Um erfolgreich Langwellen zu versenden, benötige man sehr hohe Antennen und ein Radialsystem am Boden, das aus Dutzenden Kupferdrähten mit mehreren Hundert Metern Länge besteht. Das Potenzial zur Erde beträgt bei einer solchen Anlage mehrere 10.000 Volt, sagt Eibl. Solche Anlagen muss man erst mal bauen und beherrschen. Das Risiko wurde damals als gering angesehen.

Ja, angesichts der aktuellen geopolitischen Lage ist es denkbar, dass Russland und sein Geheimdienst FSB das Know-how und die technischen Ressourcen haben, um so eine Aktion durchzuführen.

Ja, angesichts der aktuellen geopolitischen Lage ist es denkbar, dass Russland und sein Geheimdienst FSB das Know-how und die technischen Ressourcen haben, um so eine Aktion durchzuführen. Wer so einen Aufwand betreibt, könnte aber auch gleich in einer koordinierten Aktion zahlreiche Umspannwerke außer Betrieb nehmen. Mit Sprengstoff zum Beispiel. Das ist sogar wahrscheinlicher, weil viel einfacher umzusetzen.

Außerdem war man damals der Meinung, dass man in wenigen Jahren Smart-Meter-Gateways in der Breite ausgerollt habe und sich das Problem mittelfristig von allein löse, sagt Borchardt. Jetzt arbeiten Netzbetreiber schon zwölf weitere Jahre mit einem sicherheitstechnisch veralteten System. Auch wenn der derzeitige Rollout-Plan aufgeht, werden große Windkraft- und Photovoltaikanlagen noch mindestens 15 Jahre mit Rundsteuertechnik am Netz sein. Und das ist das Best-Case-Scenario.

Andere Länder, selbes Problem

Auch in Kalifornien oder Süd-Australien ist der Ausbau der Photovoltaik bereits so weit vorangeschritten, dass Solarwechselrichter gesteuert werden müssen. Die Herangehensweise sei aber ein wenig anders. „Kommuniziert wird selbstverständlich über die beim Kunden vorhandenen Internetanschlüsse“, sagt Heilscher. Auch diese Kommunikation sei sicher und verwende, wie in Deutschland, eine TLS-Verschlüsselung und Zertifikate für die Identifizierung der Teilnehmer. Allerdings werde ein einheitlicher Standard entlang der ganzen Befehlskette genutzt.

Grafik: pv magazine/Harald Schütt

Dort brauche es auch keinen Universalbestellprozess. In einem einheitlichen Internetportal stimmt der Kunde bei der Anmeldung der Steuerung zu. Der Installateur trägt in dem gleichen Internetportal die technischen Daten der Anlage ein. Mit der Fertigmeldung wird völlig automatisiert auch die Funktion der Steuerung überprüft. Bei der gemeinsamen Entwicklung dieses Konzepts durch Netzbetreiber, Regulator, Solarfirmen und Kunden standen Kosten und Effizienz im Fokus.

In Deutschland sehe das etwas anders aus. „Die Kommunikation zwischen Smart-Meter-Gateway und Messstellenbetreiber erfolgt heute ausschließlich über geschlossene LTE-Verbindungen – eine Art „privates Internet“, sagt Heilscher. Damit entstehen laufende Kosten bei eingeschränktem Datenumfang. Oft sei die Verbindungsqualität vor Ort so schlecht, dass die Nutzung von Smart Metern nicht möglich ist. Auf dem Kommunikationsweg vom Verteilnetzbetreiber über den Messstellenbetreiber zum Smart-Meter-Gateway und von dort über die CLS-Steuerbox, das Energiemanagementsystem bis zum Wechselrichter, der Wallbox oder der Wärmepumpe seien heute mehrere Schnittstellen zu überwinden und unterschiedliche Datenformate definiert. Darin sieht Heilscher das Problem. Das macht die aktuelle Lösung komplex, teuer und langsam.

Auf dem Kommunikationsweg vom Verteilnetzbetreiber über den Messstellenbetreiber zum Smart-Meter-Gateway und von dort über die CLS-Steuerbox, das Energiemanagementsystem bis zum Wechselrichter, der Wallbox oder der Wärmepumpe seien heute mehrere Schnittstellen zu überwinden und unterschiedliche Datenformate definiert. Darin sieht Heilscher das Problem.

Diese Kosten könnten völlig wegfallen, wenn der Internetanschluss des Kunden verwendet wird. Gleichzeitig wären Probleme mit Datenmengen und der Qualität der Kommunikation gelöst. Eine Verschlüsselung der Daten und die Verwendung von Zertifikaten durch das Smart-Meter-Gateway mache diese Alternative trotzdem sicher. „Auch die Verteilnetzbetreiber kommunizieren für die Steuerung mit den Messstellenbetreibern TLS-verschlüsselt über das offene Internet“, sagt Heilscher.

Der grundsätzliche Aufbau einer sicheren Kommunikation mit dezentralen Energiesystemen unterscheidet sich nicht zwischen Deutschland und Australien. Heilscher berichtet von echten Ende-zu-Ende-Verschlüsselungen, die in Kalifornien und Süd-Australien aufgebaut wurden. Die Identität der Kommunikationsteilnehmer wird auch dort über eine Public-Key-Infrastruktur mit zeitlich begrenzten Zertifikaten sichergestellt.

An einer Stelle haben die Kunden in Australien und Kalifornien aber die Wahl. Ein Smart-Meter-Gateway kann dort genutzt werden, aber auch andere Lösungen wie die Steuerung von Anlagen über das Backend der Solarwechselrichter oder durch den Energielieferanten mit dynamischen Tarifen sei möglich.

Hausaufgaben der Solarbranche

Die Arbeit für die Sicherheitsexperten der Solarbranche geht weiter. Botekazu berichtet von einem neuen Hack von Solarwechselrichtern, den er und sein Team erfolgreich vollzogen hätten. Da die Lücke bisher nicht geschlossen ist und Bitdefender mit den Herstellern noch an einer Lösung arbeitet, sagt er noch nicht, welcher Hersteller betroffen ist. Grundsätzlich gehe es dabei aber darum, dass die Wechselrichter generische Passwörter bei Installationen erhalten. Künftige Verordnungen wie NIS2 der Europäischen Union sollen so etwas verhindern.

Eigentlich hätte die Verordnung bereits seit Oktober auch in Deutschland umgesetzt werden müssen. Die Ampel-Regierung scheiterte aber daran. Wenn NIS2 umgesetzt wird, sollen bei Wartungseingriffen durch Installateure Zwei-Faktor-Authentifizierungen für den Log-in ins Wechselrichter-Backend erfolgen. Hersteller ab einer gewissen Größe müssen nachweisen, dass sie Cybersecurity-Schutzkonzepte und Gremien aufgestellt haben. Sadots Meinung nach sorgen all diese Punkte für Verbesserung, sollten aber nur als das Mindestmaß an Sicherheit verstanden werden.

Quelle: pv magazine

NIS2 schreibt zum Beispiel nicht vor, welchen Verschlüsselungsstandard die Kommunikation von Wechselrichtern zur Cloud erfüllen muss. Solaredge baut einen geschlossenen VPN-Tunnel zwischen jeder Solaranlage und der Solaredge-Cloud auf. Auf diese Weise ist eine Fernsteuerung, die auf einem gestohlenen Benutzernamen und Passwort basiert, nicht möglich. Der verschlüsselte VPN-Tunnel kann nur von einem zertifizierten Installateur aktiviert werden, der physisch am Installationsort anwesend ist. Laut Sadot können solche Methoden der „Sicherheit durch Design“ die Sicherheit des Gesamtsystems erheblich verbessern. In dieser Hinsicht würde er sich mehr Standards wünschen.

Eine weitere Maßnahme, sagt Sadot, wäre, das Netz so auszulegen, dass es sich bei Fehlfunktionen in Inselnetze aufteilt. Somit könnte sich ein Stromausfall nicht einfach quer durch Europa kaskadieren, sondern würde sich auf einen verhältnismäßig kleinen Bereich beschränken. Ein einzelnes Haus kann sich mit Sonnenkollektoren und einer Batterie selbst versorgen, ebenso wie ein Dorf, eine Nachbarschaft oder ein Bundesland. „Das wird nichts sein, was wir im nächsten oder übernächsten Jahr erreichen können, aber wir sollten daraufhinarbeiten“, sagt Sadot. Bis es so weit ist, rät er davon ab, die Internetverbindung zu kappen.

Damit das Stromnetz mit den dezentralen Energiesystemen und Speichern widerstandsfähiger wird und in zahlreiche kleine, nicht vorher definierte zelluläre Netze zerfallen kann, müssen Smart Meter in der Lage sein, lokal und dezentral miteinander zu kommunizieren, sagt Heilscher. Das können sie theoretisch auch. Weil die Systeme in Deutschland aber nicht das offene Internet nutzen, sondern private geschlossene Netze, läuft die Kommunikation immer über zentrale Knotenpunkte ab.

Dass Lösungen nicht immer teuer und aus Fort-Knox-artigen Hürden, die Benutzerfreundlichkeit verhindern, bestehen müssen, zeigt ein Beispiel aus dem Vereinigten Königreich. Dort ist es Vorschrift, dass Ladesäulen durch den Netzbetreiber steuerbar sein müssen. Das Steuersignal dafür soll aber nicht sofort ausgeführt werden, sondern per Zufallsgenerator verzögert innerhalb von zehn Minuten. Für den Netzbetrieb ist es nicht relevant, ob ein Steuersignal sofort oder mit ein paar Minuten Verzögerung ausgeführt wird.

Die Technologie ist denkbar einfach. Der Zufallsgenerator befindet sich auf einem Chip in der Ladesäule. Damit können nicht gleichzeitig gigawattweise schädliche Steuersignale ausgeführt werden. Wenn sie zufällig verteilt sind, können Netzbetreiber den Schaden abwenden. Solche ein Verfahren wäre auch für die Wechselrichtersteuerung denkbar. Tatsächlich wendet man in Deutschland ein ähnliches Prinzip bereits für die Abschaltung bei 50.2 Hertz Netzfrequenz an. Die Wechselrichter haben nach Zufallsprinzip leicht unterschiedliche Abschaltvorgaben. Dadurch schalten sie nicht gleichzeitig, sondern sukzessive aus.

Dieser Inhalt ist urheberrechtlich geschützt und darf nicht kopiert werden. Wenn Sie mit uns kooperieren und Inhalte von uns teilweise nutzen wollen, nehmen Sie bitte Kontakt auf: redaktion@pv-magazine.com.

…denn das Gute liegt so nah!

und das Gute heisst 50 Hz und damit mein ich die Netzfrequenz 😉!

es braucht nur eine Frequenzmessung im Gerät und eine Logik dahinter, die entscheidet, ob ein (Abschalt-) Befehl netzdienlich oder netzschädigend ist und diesen, zeitverzögert, frei gibt.

auf dieser Idee könnten noch weitere netzdienliche Funktionen eingebaut werden, wie kontinuierliche Abschaltung/Zuschaltung von geeigneten Verbrauchern (nach dem Zufallsprinzip bei bestimmter Frequenzabweichung).

hab vor längerer Zeit dazu mal eine Präsentation gehalten und bin immernoch überzeugt, dass es funktionieren würde! auf Wunsch stelle ich sie gerne zur Verfügung,

Cornel Rüede schrieb:

„es braucht nur eine Frequenzmessung im Gerät und eine Logik dahinter, die entscheidet, ob ein (Abschalt-) Befehl netzdienlich oder netzschädigend ist und diesen, zeitverzögert, frei gibt.“

Du hast dabei die Netzzeit im Auge behalten? Immerhin hast du nur eine 50% Chance das Richtige zu tun. Die niedrige/hohe Frequenz ist entweder situationsbedingt oder aber gewollt. Du könntest also den grössten Teil der Zeit auch nur mit einem Zufallsgenerator entscheiden, ob abgeschaltet werden soll oder nicht.

Bei einem solchen Projekt bin ich zurückgepfiffen worden, die Netzfrequenz ist generell ungeeignet, Entscheidungen zu treffen.

Zudem sind die direktgekoppelten rotierenden Massen auf dem Weg ins Altmetall, solche Lösungen wären also nur Übergangslösungen. Ohne solche rotierende Massen gibt es keinen Frequenzdrift. Allerdings ist ein Netz, in dem rotierende Generatoren generell hinter Inverter gesperrt werden, bestenfalls mittelfristig umsetzbar und derzeit wird da sogar strategisch gegengearbeitet.

Ergänzung auf den Kommentar von. Dirk Schiller

„ Du hast dabei die Netzzeit im Auge behalten? Immerhin hast du nur eine 50% Chance das Richtige zu tun. Die niedrige/hohe Frequenz ist entweder situationsbedingt oder aber gewollt. Du könntest also den grössten Teil der Zeit auch nur mit einem Zufallsgenerator entscheiden, ob abgeschaltet werden soll oder nicht.“

Nein mit meinem Kommentar meine ich nicht die Netzzeit, die ja von den Übertagungsnetzbetreibern über längere Perioden ausgeglichen wird.

Mein Vorschlag bezieht sich auf eine direkte Blackoutverriegelung über die Frequenz, die bei jedem Generator resp. Wechselrichter als letzte Instanz entscheiden müsste, ob ein Fernsteuerbefehl umgesetzt wird oder nicht.

Dafür braucht es bloss eine, pro Gerät unterschiedliche, Verzögerung des Ausschaltbefehls (wie im Bericht schon angesprochen) und nachgeschaltet, eine Logik die den Befehl blockiert, wenn die Netzfrequenz z. B. unter 49.8 Hz liegt.

Bei einem Cyberangriff mit Ziel „Blackout“ würden zwar die ersten Befehle solange noch durchgeschaltet, bis die Netzfrequenz die vorgegebene Marke von 49.8 Hz unterschreitet. Alle folgenden Befehle, die länger verzögert wurden, gingen aber ins Leere.

Mit der Schwelle von 49.8 Hz (sie könnte sogar noch höher liegen) befinden wir uns deutlich unterhalb, der Sollfrequenzverschiebung, die für die Netzzeitkorrektur vorgegeben wird.

Cornel Rüede schrieb:

„Mein Vorschlag bezieht sich auf eine direkte Blackoutverriegelung über die Frequenz, die bei jedem Generator resp. Wechselrichter als letzte Instanz entscheiden müsste, ob ein Fernsteuerbefehl umgesetzt wird oder nicht.“

Ahh, okay. Das ist etwas anderes, bei meinem Projekt ging es um Modulation und frequenzbedingtes An-/Ausschalten. Also quasi das Hochfahren des Leistungsbezuges bei hoher Frequenz und umgedreht.

Wenn ich das richtig verstehe, willst du nur die harten Grenzen fuzzier machen?

Also so ganz verstehe ich das nicht.

Alle Wechselrichter haben Morbus zum Auslesen und empfangen von Steuerbefehlen – es gibt Energiemanager die das alles auslesen können – und EVCC als open-source wo man ohne weiteres ein Modul für Steuerbefehle und eine Logik Anlagenbetreiber hinterlegen kann.

Die Wechselrichter selbst kann man dann offline nehmen und die Monitoring Plattform als Cloud in D mit VPN betreiben.

Man muss also das Rad nicht neu erfinden, man kann das was man hat als Fork aufnehmen und für Betreiber Anlässen inkl. Regulärien zur Datenübertragung.

Sowas würde man locker bis Pfingsten hinbekommen